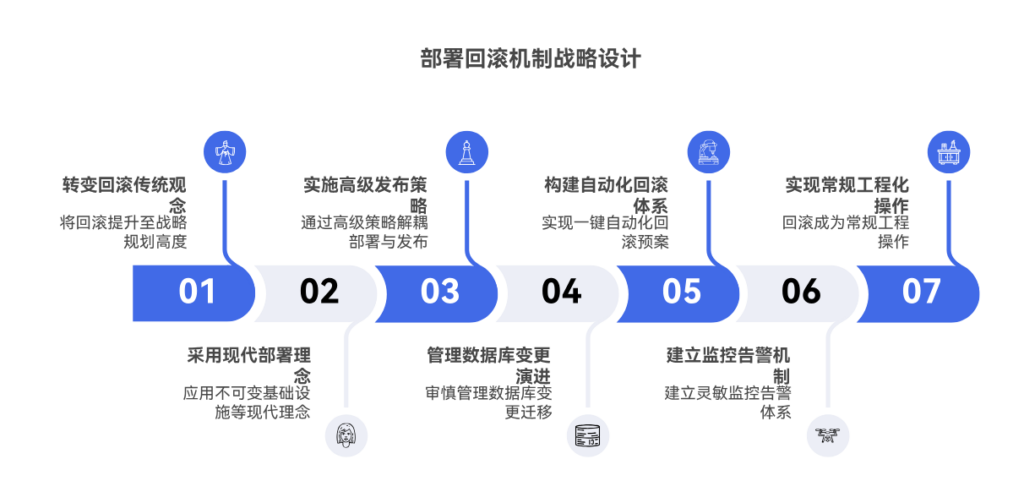

为一套复杂的部署流程设计并实现一套高效、可靠的回滚机制,其核心思想,必须是从根本上摒弃将“回滚”视为一种意外情况下的、充满压力的“事后紧急补救”措施的传统观念,而应将其提升到战略高度,作为发布流程中与“前进部署”这一动作同等重要的、必须被精心规划和反复演练的“一等公民”,进行系统性的前置设计。其核心策略包括:彻底拥抱“不可变基础设施”与“声明式”系统配置的现代理念,将回滚的操作,从在已有系统上“撤销变更”的、高风险的“修复”动作,转变为用一个已知的、健康的老版本,去“整体替换”掉当前故障新版本的、低风险的“切换”动作、通过全面采用蓝绿部署、金丝雀发布、功能开关等高级发布策略,实现“代码部署”到服务器与“流量发布”给用户的深度解耦,使得回滚操作,在大多数情况下,能够近乎瞬时地、对用户无感知地完成、并投入最大的精力,去审慎地、有策略地、尽可能向前兼容地,管理和演进数据库的变更与数据迁移,从而攻克整个回滚流程中最硬、最棘手的“骨头”。

此外,必须将整个回滚预案,实现为“一键式”的、高度自动化的、并且与发布演练一样被常态化测试的可靠脚本,并建立起一套能够快速发现问题、甚至在某些场景下能够自动触发回滚的、灵敏的监控告警体系,最终将“回滚”,从一场考验个人英雄主义的、令人心惊胆战的“危机应对”,转变为一次安全、可靠、可预测的“常规工程操作”。

一、理念的“转舵”:从“修复”到“替换”,重新定义回滚

在探讨具体的技术和策略之前,我们必须首先完成一次深刻的、根本性的理念“转舵”。在传统的IT运维观念中,“回滚”这个词,往往与“失败”、“事故”、“救火”等负面情绪紧密相连。它的操作模式,也通常是“侵入式”和“修复式”的。即,当新版本的部署引发问题后,运维工程师需要登录到已经“被污染”的生产服务器上,尝试通过一系列手动的、逆向的操作(如删除新文件、恢复旧文件、修改配置文件、重启服务等),来“撤销”或“修复”刚才的变更,试图将系统恢复到部署前的状态。

这种“修复式”的回滚,其本质,是一场高风险、低效率、且结果不可预测的“外科手术”。因为在复杂的系统中,一次变更所带来的影响,往往是弥散性的、难以被完全预知的,逆向操作极易产生遗漏或引入新的错误。而现代高效的回滚机制,其核心理念,已经彻底地,从“修复”,转向了“替换”。它所遵循的,是“不可变基础设施”(Immutable Infrastructure)的黄金原则。即,任何已经部署到生产环境中的服务器或容器实例,都应被视为“神圣的”、不可被修改的。当需要发布新版本时,我们不是去“修改”现有的实例,而是创建一个全新的、包含了新版本代码的、干净的实例集合。与之相对应,当需要回滚时,我们也绝不是去“修复”那个有问题的、新的实例集合,而是简单地、优雅地,将它们“销毁”,然后将用户流量,重新指向那个在发布期间,一直保持在线的、稳定可靠的、从未被触碰过的“老版本”实例集合。这种从“手术刀”到“切换器”的理念转变,是实现高效、安全回滚的、最重要的思想基石。

二、“不可变”的基石:基础设施即代码(IaC)的革命

要让“替换式”的回滚理念,从一个美好的设想,变为可落地的工程实践,其最坚实的技术基石,就是“基础设施即代码”(Infrastructure as Code, IaC)。IaC的核心思想,是将服务器、网络、负载均衡器、防火墙规则等所有基础设施的配置和拓扑关系,都用一种人类可读的、机器可解析的“代码”形式(如Terraform, Ansible, Pulumi的配置文件),进行描述和定义,并将其像应用程序代码一样,纳入版本控制系统(如Git)进行管理。

当基础设施被“代码化”之后,它就拥有了代码所具备的一切优秀特质:版本化、可追溯、可审查、以及最重要的——可重复地、确定性地构建。这意味着,我们获得了一种近乎“神奇”的能力:在任何时候,我们都可以通过运行一段代码,来一键式地、分毫不差地,创建出一套与我们线上生产环境,或者历史上任何一个版本,完全一模一样的全新环境。这种能力,为“替换式”的回滚,提供了最根本的保障。当我们进行蓝绿部署时,我们可以确保,“绿色”环境,与“蓝色”环境,在基础设施层面,是像素级的一致。当我们进行回滚时,我们也有百分之百的信心,那个被我们切换回去的“老版本”,其所依赖的基础设施,依然是我们所期望的、那个经过验证的、稳定可靠的状态。可以说,没有IaC,所谓的“不可变基础设施”和“替换式回滚”,都将是空中楼阁。

三、“部署”与“发布”的解耦:高级发布策略的核心智慧

在具备了“替换”的理念和“IaC”的基石之后,实现高效回滚的下一个关键步骤,就是在流程上,对两个长期被混为一谈的概念,进行一次彻底的“手术式”分离,即“代码部署”与“流量发布”的解耦。“部署”(Deployment),指的是将新版本的代码、应用包或容器镜像,安装和运行到生产环境的基础设施上的这个“技术动作”。而“发布”(Release),则指的是将真实的用户流量,引导到这个新版本上的“业务动作”。在传统模式下,这两个动作是紧密耦合、一次性完成的,即“一部署,就等于发布”。而现代高级发布策略的核心智慧,恰恰就在于,将这两个动作,在时间和空间上,彻底地分离开来。

这种解耦,为我们创造出了一个极其宝贵的、可以从容地进行验证和决策的“缓冲地带”,并直接赋予了我们近乎“瞬时”的回滚能力。最经典的策略,是“蓝绿部署”(Blue-Green Deployment)。即,同时运行两套完全相同、但相互独立的生产环境(一套为蓝色,承载着当前全部用户流量;一套为绿色,闲置)。发布时,我们将新版本,从容地,部署到“绿色”环境中,并对其进行一系列深入的、隔离的最终验证。当确认无误后,只需在负载均衡器上,进行一次简单的配置切换,就能在瞬间,将100%的用户流量,从蓝色环境,优雅地切换到绿色环境。而此刻,那个稳定可靠的蓝色环境,依然在原地待命。如果新版本在线上,出现了任何意料之外的问题,回滚,就变得极其简单和安全:只需再次操作负载均衡器,将流量,瞬间切回蓝色环境即可。整个过程,无需重新部署,无需修改服务器,其风险和耗时,都趋近于零。

除了蓝绿部署,“金丝雀发布”(Canary Release)和“功能开关”(Feature Flags),则是将这种解耦思想,运用得更为精细和灵活的策略。金丝雀发布,通过逐步地、可控制地,将一小部分(例如1%)的用户流量,引导到新版本上,来进行“小流量”的、真实环境的“实弹”验证。如果监控指标显示一切正常,再逐步地,放大流量比例(如10%,50%,100%)。在这个过程中,一旦发现任何问题,回滚操作,也仅仅是需要将那“一小撮”流量,重新切回到老版本即可,其影响范围被控制在了最小。而功能开关,则实现了最彻底的解耦。新功能的代码,可以安全地、与主干代码一起,被“部署”到生产环境中,但它被一个默认“关闭”的开关逻辑所包裹。我们可以在一个独立的管理后台,为特定的用户群体(如内部员工、VIP用户),远程地、动态地,“打开”这个开关,从而实现功能的“发布”。在这种模式下,“回滚”这个概念,甚至都不复存在了,取而代之的,是更为简单和安全的“关闭功能开关”这个动作,它无需任何的重新部署,其生效速度,更是以毫秒计。

四、最硬的“骨头”:数据库变更与数据迁移的回滚策略

在整个回滚的版图中,最坚硬、最危险、也最容易引发灾难的,无疑是“数据库”的回滚。应用代码是“无状态”的,可以被轻易地替换;而数据库,则是“有状态”的,它承载着组织最宝贵的数据资产。对数据库结构(Schema)或数据的任何变更,一旦发布,就很难像应用代码一样,被简单地“丢弃和替换”。一个设计不当的数据库变更,可能会导致回滚变得异常困难,甚至完全不可能。

因此,攻克数据库回滚这块“硬骨头”,其核心策略,在于“规避”而非“解决”,即,通过一系列精巧的、向前兼容的设计模式,来尽可能地,避免让数据库陷入一种“无法向后兼容”的“绝境”。最核心的原则,是**“确保数据库Schema的变更,总是向后兼容的”**。这意味着,老版本的应用程序代码,必须能够在新的数据库Schema下,继续正常地工作。例如,当需要为一个表,增加一个新字段时,这个字段必须被设计为“允许为空”或带有“默认值”,这样,老版本的、还不知道这个新字段存在的代码,在插入数据时,就不会报错。当需要删除一个字段或修改其类型时,则需要采用更为复杂的、多阶段的“扩展-收缩”(Expand-Contract)模式,即,先发布一个能够同时兼容新旧两种数据结构的应用版本,在确保所有数据都被迁移,且老版本应用都已下线后,再进行最终的、破坏性的Schema清理。此外,引入像Flyway, Liquibase这样的专业数据库迁移工具,对每一次的Schema变更,都进行版本化的、代码化的管理,并确保每一个“升级”脚本,都有一个与之对应的、经过严格测试的“降级”脚本,是保障数据库变更可控性的、必不可少的工程实践。

五、自动化的“神经系统”:构建一键式回滚与常规演练

一个停留在纸面上的、需要依赖人类在紧急情况下,去手动执行的回滚预案,不是预案,而是一份“愿望清单”。一套真正高效的回滚机制,其每一个步骤,都必须被固化为一段段可靠的、自动化的代码,并最终封装成一个“一键式”的、授权人员可以随时、随地、毫不犹豫地触发的“红色按钮”。

将回滚“自动化”,其价值,不仅在于“快”,更在于“准”和“稳”。在真实的线上故障场景下,人,会因为巨大的心理压力而变得紧张、焦虑,极易在手忙脚乱中,犯下低级的、致命的操作失误。而自动化脚本,则能够像一个冷静的、不知疲倦的“外科医生”一样,严格地、分毫不差地,执行早已预设好的、经过千锤百炼的回滚流程。然而,一个从未被演练过的自动化脚本,其可靠性,是值得被高度怀疑的。因此,组织必须将“回滚演练”,作为一项与“发布演练”同等重要的、常态化的“军事演(练)”。可以定期地,在生产环境的非高峰时段,或者在一个与生产环境完全一致的预发环境中,模拟一次“故障”,并真实地,触发和执行“一键回滚”流程,以检验其是否依然如预期般工作。这种“混沌工程”(Chaos Engineering)的实践,能帮助我们,在真正的危机到来之前,就发现并修复回滚机制中,那些潜藏的、脆弱的环节。

六、监控的“哨兵”:从“被动发现”到“自动触发”

回滚机制的效率,在很大程度上,取决于我们“发现问题”的速度。即便我们拥有了瞬时回滚的能力,但如果我们需要花费数小时,甚至数天,才能通过客户的投诉或老板的质问,来“被动地”发现,昨天的发布,其实已经引发了一个隐蔽的、严重的业务问题,那么这个回滚,也早已失去了其黄金时机。

因此,一套高效的回滚机制,必须与一套灵敏的、覆盖全面的、面向业务的“监控告警”体系,进行深度地绑定。这意味着,在每一次发布完成后,我们所关注的,不应仅仅是CPU、内存这些基础的技术指标,而更应聚焦于那些能够直接反映用户体验和业务健康的“高阶”指标,例如,“单位时间内的订单量”、“用户登录成功率”、“API调用的平均响应时长”和“错误率”等。我们需要为这些核心指标,设定清晰的、基于历史数据的“健康基线”,并配置自动化的告警阈值。一旦发布后,某个核心业务指标,出现了超出预期的、负向的、统计上显著的波动,告警系统,就应该像一个忠诚的“哨兵”一样,在第一时间,向团队发出警报。在更为成熟的、站点可靠性工程(SRE)的实践中,甚至可以更进一步,将这个“告警信号”,直接与“一键回滚”的自动化脚本进行联动,实现无需人工干预的“自动熔断式回滚”,从而将故障的影响,扼杀在最短的时间窗口之内。

七、整合与协同:打造端到端的发布与回滚视图

最后,我们必须认识到,一个高效的回滚机制,并非是某一个单一技术或工具的胜利,而是一个涉及开发、测试、运维、产品等多个角色,贯穿软件交付全生命周T期的、系统性的“协同工程”的产物。要实现快速、精准的回滚决策,就必须打破信息壁垒,为所有相关方,提供一个统一的、端到端的、从“需求”到“线上反馈”的全景式“作战指挥室”。

这意味着,组织需要一个能够将割裂的工具链和信息流,进行有效整合和呈现的中心平台。在这个平台上,一次发布,不应再是一个孤立的、只有运维才看得懂的版本号。它应该能够被清晰地,向上,关联到它所包含的,是哪些具体的用户故事和需求变更;向下,关联到它是由哪些具体的代码提交(Commits)所构成的;向左,关联到它在CI/CD流水线中,所有自动化测试和扫描的通过记录;向右,则实时地,展示着它上线后,所对应的、最核心的业务与系统监控仪表盘。为了实现这种快速、精准的决策,一个能够整合端到端信息的平台是必不可少的。例如,通过像智能化研发管理系统PingCode这样的平台,可以将一次发布,与其关联的需求、代码提交、CI/CD流水线、线上监控仪表盘等,都链接在一起,为决策者提供一个统一的“战情室”视图。当所有人都看着同一份、完整、透明的信息,进行决策时,“是否需要回滚”、“回滚的影响是什么”、“回滚后需要通知谁”这些复杂问题的答案,才能在最短的时间内,被清晰地、高质量地,共同确定下来。

常见问答

问:对于我们公司庞大而复杂的单体应用,直接实现全站的蓝绿部署,对基础设施的成本和改造要求都太高,有没有一些更适合单体应用的、相对轻量级的、更安全的回滚策略?

答:这是一个非常现实的问题。对于庞大的单体应用,全站蓝绿部署确实成本高昂,但我们完全可以采用一些更具性价比的、渐进式的策略,来无限地逼近其安全回滚的效果。1. 采用“应用层”的蓝绿部署:我们不必在基础设施层面,去复制整个庞大的服务器集群。而是可以在同一组服务器上,同时部署“蓝色”和“绿色”两个版本的应用包,它们只是监听在不同的端口上。然后,通过调整上游的负载均衡器(如Nginx)的流量转发规则,来实现在这两个版本之间的流量切换。这种方式,虽然没有实现基础设施的隔离,但同样实现了应用版本的“一键切换”和“快速回滚”。2. 引入“功能开关”(Feature Flag):这是应对单体应用变更的、极其强大的“瑞士军刀”。可以将新的、有风险的功能模块,用一个“功能开关”包裹起来。在发布时,这个开关默认是关闭的,新代码虽然已经上线,但对用户是不可见的。然后,我们可以通过配置中心,逐步地、为不同范围的用户(内部员工 -> 1%用户 -> 100%用户)打开开关。一旦发现问题,回滚操作,就变成了在配置中心,远程地、瞬间地,将这个开关“关闭”即可,其成本和风险都极低。3. 解耦数据库与应用发布:严格遵循数据库变更的“向后兼容”原则,确保即使应用代码被回滚到了老版本,它依然能够在新的数据库结构下,正常工作。这是保障单体应用能够安全回滚的、最重要、最不可或缺的前提。

问:数据库回滚是我们最大的痛点。“确保数据库Schema变更,总是向后兼容”这个黄金原则,在实践中,因为业务的复杂性,非常难以100%坚持。当一个“破坏性”的、无法向后兼容的数据库变更,变得不可避免时,我们应该怎么办?

答:当破坏性变更不可避免时,我们就不能再寄望于“一键回滚”,而必须设计一套更为审慎的、多阶段的、以“数据保护”为核心的“高风险变更预案”。这个预案,通常被称为**“分阶段的数据迁移”(Staged Data Migration)。一个典型的流程是:1. 准备阶段(扩展阶段):首先,发布一个过渡版本的应用程序,这个版本的代码,被设计为能够同时读写“新旧”两种数据结构**。例如,如果要把一个字段A,拆分为B和C,那么在这个过渡版本中,应用的写操作,会同时写入A、B、C三个字段;而读操作,则会优先读取B和C,如果为空,再去读取A。2. 迁移阶段:在过渡版本的应用上线并稳定运行后,启动一个后台的数据迁移脚本,将所有历史数据,都从旧的结构(字段A),安全地,迁移到新的结构(字段B和C)。这个过程可以持续数小时甚至数天,期间线上的应用服务完全不受影响。3. 验证阶段:在数据迁移完成后,需要进行严格的数据一致性校验,确保所有数据都已正确无误地转换。4. 收缩阶段:在确认所有数据都已迁移,且所有应用实例都已更新到过渡版本之后,再发布一个最终版本的应用程序,这个版本的代码,将彻底移除对旧数据结构(字段A)的读写逻辑。最后,在确认最终版本稳定运行后,才能安排一个变更窗口,去物理地,从数据库中,删除那个废弃的字段A。通过这样一个精巧的、虽然复杂但极其安全的流程,就能在不中断服务、且保留了多个回退节点的前提下,完成一次高风险的破坏性数据库变更。

问:我们担心,一个过于“高效”和“便捷”的“一键式”回滚机制,可能会被团队成员所“滥用”。例如,开发人员可能会因为一些非常微小、不影响核心功能的问题,而轻易地触发回滚,从而影响既定的发布计划和团队节奏。该如何进行有效的权责管理?

答:这个顾虑触及了“技术能力”与“管理文化”的平衡点。解决方案的核心,在于建立清晰的“回滚决策框架”,并倡导一种“数据驱动”的、而非“情绪驱动”的决策文化。1. 明确“回滚触发”的SLA/SLO:团队需要事先,共同定义和签署一份关于“服务等级目标”(Service Level Objectives, SLOs)的协议。这份协议,会用数据,清晰地定义出,什么样的线上问题,是“不可接受的”,是必须触发回滚的。例如,“如果发布后5分钟内,核心API的错误率,超过了0.1%,则立即自动回滚”、“如果‘用户登录成功率’,低于99.9%,则必须在10分钟内,手动触发回滚”。2. 回滚决策的“数据化”:要求任何回滚的决策,都必须基于对监控仪表盘上,相关核心指标的客观分析,而非某个成员的“我感觉不太对”的主观判断。在回滚操作的工单中,必须附上指向相关监控图表的链接,作为决策的依据。3. 分级授权与“双人原则”:对于手动触发的回滚操作,可以根据其影响范围,进行分级授权。对于影响核心业务的、全站级别的回滚,可以要求,必须由两位具备相应权限的、不同角色的资深工程师(例如,一位开发,一位SRE),进行“双人确认”(Two-man rule),才能执行,以避免单一个人的误判或冲动。4. 将每一次回滚,都视为一次“最高优先级的学习机会”:在文化上,要强调,回滚虽然是一个安全操作,但它依然代表着一次“失败的发布”。因此,每一次回滚事件发生后,都必须强制性地,启动一次“非追责式”的事后复盘,去深度分析“我们为什么需要回滚?”,并将改进措施,落实到行动项中。这种“逢回滚必复盘”的制度,能够有效地,提升团队对发布质量的敬畏心,避免将回滚,当成一种可以被随意使用的“后悔药”。

文章包含AI辅助创作,作者:mayue,如若转载,请注明出处:https://docs.pingcode.com/baike/5217026