近日,The Hacker News 网站披露,阿里云 ApsaraDB RDS for PostgreSQL 和 AnalyticDB for PostgreQL 数据库爆出两个关键漏洞。潜在攻击者能够利用这两个漏洞破坏租户隔离保护,访问其它客户的敏感数据。

云安全公司 Wiz 在与 The Hacker News 分享的一份报告中表示,这两个漏洞可能允许未经授权的攻击者访问阿里云客户的 PostgreSQL 数据库,并对两个数据库服务进行供应链攻击,从而导致对阿里巴巴数据库服务的 RCE。

值得一提的是,早在 2022 年 12 月阿里云就收到了漏洞报告,并于 2023 年 4 月 12 日部署了缓解措施,此外没有证据表明这些漏洞已经被野外被利用了。

攻击者利用漏洞可访问其它用户数据

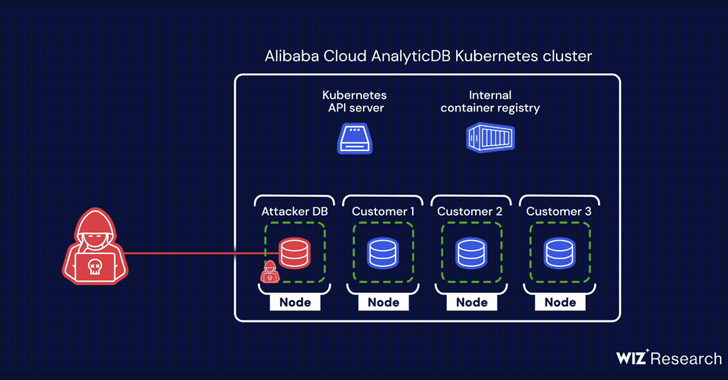

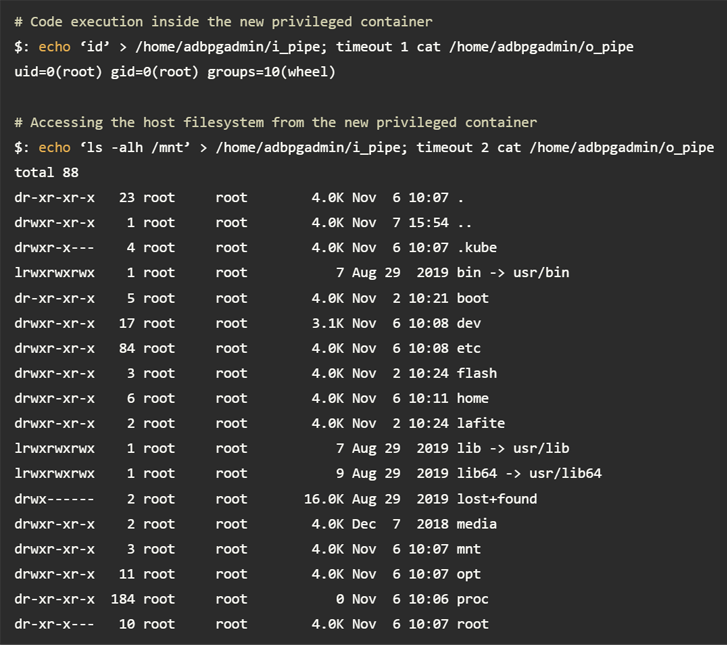

从 Wiz 研究人员透漏出的信息来看,一旦潜在攻击者成功利用 AnalyticDB 的权限升级漏洞和 ApsaraDB RDS 的远程代码执行漏洞后,便可在容器中提升权限至 root,“逃到”底层的 Kubernetes 节点,并最终获得对 API 服务器的未授权访问。

不仅如此,获得上述权限后,攻击者可以从 API 服务器中检索与容器注册表相关的凭据,并推送恶意映像,以控制属于共享节点上其它租户的客户数据库。

据悉,这不是名列前茅次在云服务中发现 PostgreSQL 漏洞,其它云服务厂商与曾出现过。去年,Wiz 在 Azure Database for PostgreSQL Flexible Server(ExtraReplica)和 IBM Cloud Databases for PostgreQL(Hell’s Keychain)中发现了类似问题。

近几年,网络犯罪分子频频盯上云服务,从 Palo Alto Networks Unit 42 发布的《云威胁报告》的内容来看,威胁攻击者目前非常善于利用错误配置、弱凭证、缺乏认证、未修补的漏洞和恶意的开放源码软件(OSS)包等云服务常见问题。

然而在如此危险的网络环境下,76% 的组织没有对控制台用户执行 MFA 多因素认证,58% 的组织没有对根/管理员用户执行 MFA。

文章来源:

https://thehackernews.com/2023/04/two-critical-flaws-found-in-alibaba.html

文章来自:https://www.freebuf.com/