Bleeping Computer 网站消息,Gafgyt 恶意软件正积极利用 Zyxel P660HN-T1A 路由器五年前曝出的漏洞,每天发动数千次网络攻击活动。据悉,漏洞被追踪为 CVE-2017-18368,是路由器设备远程系统日志转发功能中存在的严重性未验证命令注入漏洞(CVSS v3:9.8),Zyxel 已于 2017 年修补了该漏洞。

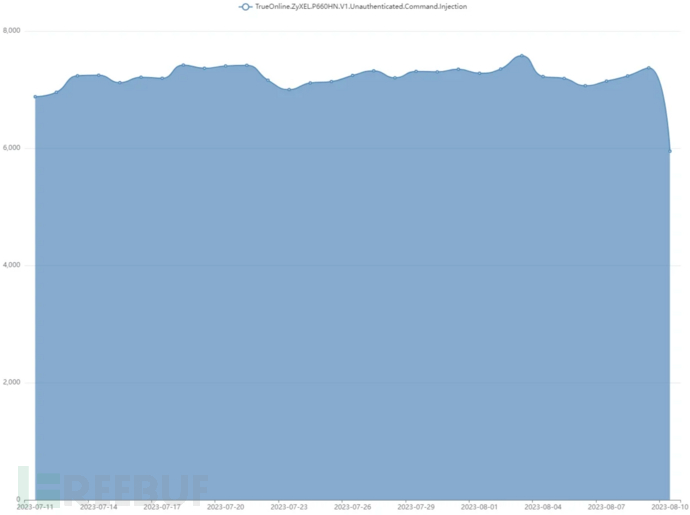

早在 2019 年,Zyxel 就强调当时的新变种 Gafgyt 可能会利用该漏洞发动网络攻击,敦促仍在使用旧固件版本的用户尽快升级到最新版本,以保护其设备免遭接管。然而自 2023 年 7 月初以来,Fortinet 仍能够监测到平均每天 7100 次的攻击活动,且攻击数量持续至今。

Fortinet 发布警报表示截止到 2023 年 8 月 7 日,FortiGuard 实验室持续监测到利用 CVE-2017-18368 漏洞的攻击活动,并在过去一个月中阻止了超过数千个独特 IPS 设备的攻击企图。

试图利用 Zyxel 路由器中的 CVE-2017-18368 漏洞(来源:Fortinet )

Fortinet 指出虽然目前还尚不清楚观察到的攻击活动中有哪一部分成功感染了设备,但自 7 月份以来,攻击活动一直保持稳定。值得一提的是,CISA 近期发布了 CVE-2017-18368 在野外被利用的情况,并将该漏洞添加到其已知利用漏洞目录中,要求联邦机构在 2023 年 8 月 28 日前修补 Zyxel 漏洞。

为应对漏洞利用的爆发,Zyxel 又更新了安全公告,提醒客户 CVE-2017-18363 只影响运行 7.3.15.0 v001/3.40(ULM.0)b31 或更旧固件版本的设备,运行 2017 年为修复漏洞而推出的最新固件版本 3.40(BYF.11) 的 P660HN-T1A 路由器不受影响。

此外,Zyxel 表示 P660HN-T1A 在几年前就已达到报废年限。因此,强烈建议用户将其更换为更新一代的产品,以获得最佳保护。

路由器感染恶意软件常见迹象包括连接不稳定、设备过热、配置突然改变、反应迟钝、非典型网络流量、开放新端口和意外重启,如果怀疑自己的设备受到网络恶意软件的攻击,用户可以执行出厂重置,将设备固件更新到最新版本,更改默认的管理员用户凭据,并禁用远程管理面板,只从内部网络管理设备。

文章来源:

https://www.bleepingcomputer.com/news/security/gafgyt-malware-exploits-five-years-old-flaw-in-eol-zyxel-router/#google_vignette

文章来自:https://www.freebuf.com/