XLoader是一种长期存在的恶意软件即服务(MaaS)信息窃取器和僵尸网络,自2015年以来便一直以某种形式存在。它的第一个macOS变体于2021年被发现,并以编译的.JAR文件形式作为一个Java程序进行分发。但这样的文件需要Java运行环境,因此恶意的.jar文件不会在默认的macOS安装上执行,因为苹果在十多年前就已停止向Mac提供JRE。这意味着该恶意软件的目标仅限于可选安装Java的环境。

但是,现在XLoader以一种新的形式回归,并且没有依赖项。XLoader的最新版本伪装成一款名为“OfficeNote”的办公生产力应用,通过切换到C和Objective C等编程语言来绕过这个限制,并且有苹果开发者的签名。

在这篇文章中,我们研究了这种新的变体是如何工作的,并为威胁猎人和安全团队提供了一些指标。

XLoader分发方式

最新版本的XLoader被捆绑在一个名为“OfficeNote.dmg”的标准苹果磁盘映像中。其中包含的应用程序使用开发人员签名MAIT JAKHU(54YDV8NU9C)进行签名。

分析显示,该磁盘映像文件的签名日期为2023年7月17日;目前,苹果公司已经撤销了这一签名。尽管如此,测试结果表明,在撰写本文时,苹果的恶意软件拦截工具XProtect并没有签名来阻止该恶意软件的执行。

【OfficeNote撤销了苹果开发者签名】

整个7月份,VirusTotal网站上出现了多份有关该样本的提交结果,这表明该恶意软件已经在野广泛传播。

【2023年7月份,VirusTotal网站上的XLoader提交结果】

在犯罪软件论坛上,有广告提供Mac版本的租赁服务,售价为每月199美元或299美元/3个月。有趣的是,与Windows版本的XLoader(59美元/月和129美元/3个月)相比,这个价格明显是相对昂贵的。

XLoader Dropper和持久化模块

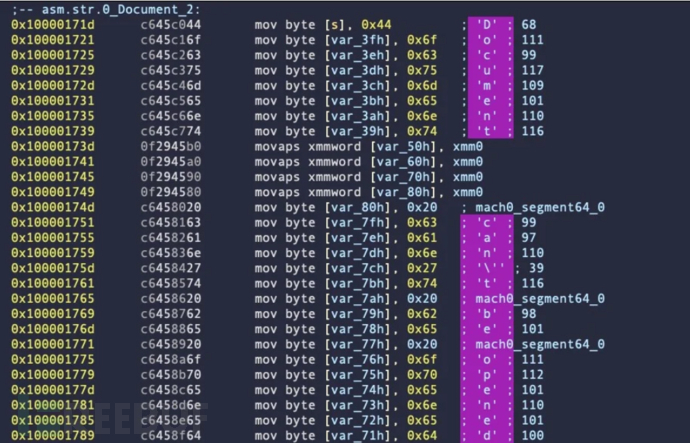

一旦执行,OfficeNote应用程序就会抛出一条错误消息,称“无法打开,因为找不到原始项目”。(此错误消息使用堆栈字符串技术进行硬编码,这是XLoader早期版本的典型技术。)但实际上,该恶意软件会加载其有效负载并安装Launch Agent,以实现持久化。

【在堆栈上构造的硬编码错误消息】

有效负载存放在用户的主目录~/73a470tO中并执行。它创建了一个隐藏目录,并在其中构建了一个基本的最小应用程序,使用自己的副本作为主可执行文件。尽管负载的名称是硬编码到dropper中,但隐藏目录、应用程序和可执行文件的名称在每次执行时都是随机的。

【执行OfficeNote并创建一个隐藏的应用程序】

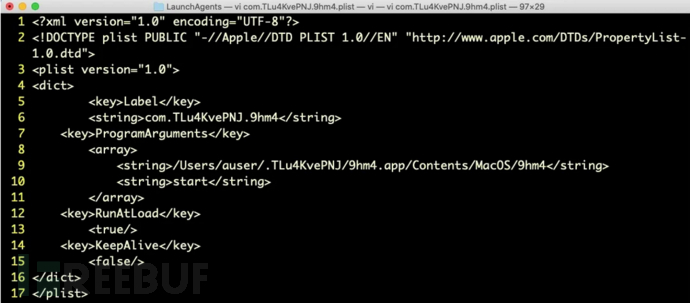

与此同时,Launch Agent也被放置在用户的“Library”文件夹中。这个代理类似于先前版本的XLoader中所用的代理,为可执行文件提供一个起始值。这确保了二进制文件可以区分它的初始运行和后续运行。

【用于持久化的XLoader Launch Agent】

XLoader有效负载行为

在之前的版本中,该恶意软件试图通过苹果API NSPasteboard和generalPasteboard窃取用户剪贴板的秘密。它同时针对Chrome和Firefox浏览器,读取登录信息。json文件位于~/Library/Application Support/Firefox/Profiles(Firefox浏览器)和~/Library/Application Support/Google/Chrome/Default/Login Data (Chrome浏览器)。就像研究人员最近观察到的其他信息窃取程序者一样,它并不针对Safari进行攻击。

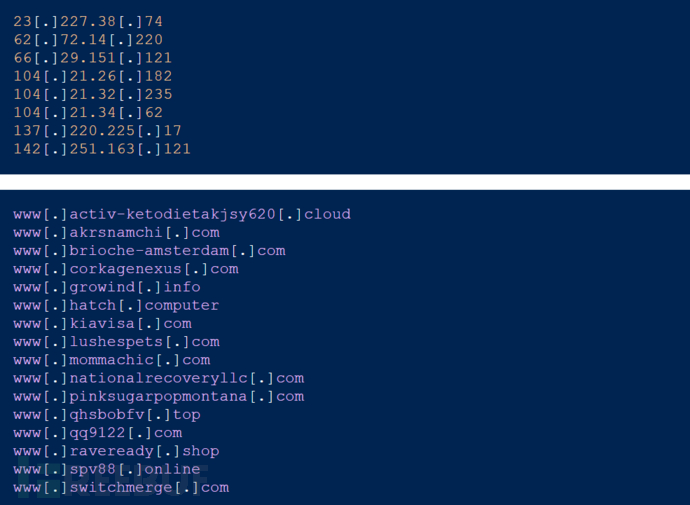

XLoader使用各种虚拟网络调用来伪装真正的C2。研究人员观察到了169个DNS名称解析和203个HTTP请求。在该恶意软件接触的许多主机中,有以下可疑或恶意的IP地址。

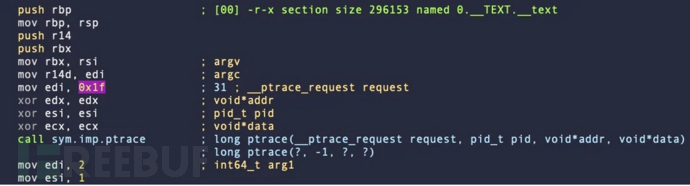

XLoader还试图通过手动和自动化解决方案来逃避分析。Dropper和有效负载二进制文件都试图阻止调试器附加ptrace的PT_DENY_ATTACH (0x1f)。

【XLoader试图阻止分析人员对恶意软件进行逆向工程】

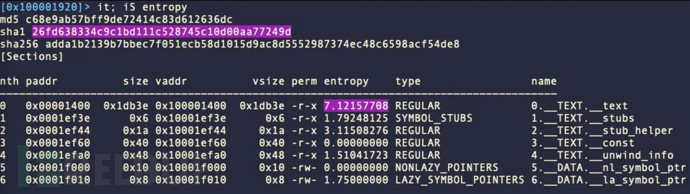

在执行时,该恶意软件还会执行睡眠命令来延迟行为,希望欺骗自动分析工具。二进制文件被剥离并显示出高熵,试图以类似的方式阻止静态分析。

【XLoader二进制文件显示了高熵】

结语

研究人员总结道,XLoader将继续对macOS用户和企业构成威胁。这个伪装成办公生产力应用程序的最新迭代表明,其目标显然是工作环境中的用户。此外,该恶意软件试图窃取浏览器和剪贴板的机密信息,这些机密可能会被使用或出售给其他威胁行为者,以进一步实施恶意活动。

妥协指标(IoC)

|

SHA1 |

描述 |

|

26fd638334c9c1bd111c528745c10d00aa77249d |

Mach-O Payload |

|

47cacf7497c92aab6cded8e59d2104215d8fab86 |

Mach-O Dropper |

|

5946452d1537cf2a0e28c77fa278554ce631223c |

磁盘映像(Disk Image) |

|

958147ab54ee433ac57809b0e8fd94f811d523ba |

Mach-O Payload |

文件路径

~/73a470tO

开发者ID

Mait jakhu(54ydv8nu9c)

网络通信

原文链接:

文章来自:https://www.freebuf.com/