Bleeping Computer 网站披露,拥有 500 万安装用户的 WordPress 网站数据迁移插件 All-in-One WP Migration 存在未经身份验证的访问令牌操作漏洞,攻击者可借此访问网站敏感的数据信息。

漏洞被追踪为 CVE-2023-40004,允许未经身份验证的“用户”访问和操纵受影响扩展上的令牌配置,使网络攻击者将网站迁移数据转移到自身的第三方云服务账户或恢复恶意备份,一旦成功利用 CVE-2023-40004 ,导致包括用户详细信息、关键网站数据和专有信息等数据信息泄露。

All-in-One WP Migration 是一款流行的 WordPress 网站迁移工具,适用于非技术和经验不足的用户,允许将数据库、媒体、插件和主题无缝导出到一个易于在新目的地恢复的单个存档中。

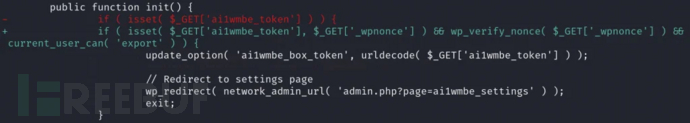

Patchstack 表示插件供应商 ServMask 提供的各种高级扩展都包含相同的易受攻击代码片段,这些代码片段在 init 函数中缺乏权限和 nonce 验证。(该代码还存在于 Box 扩展、Google Drive 扩展、One Drive 扩展和 Dropbox 扩展中,这些扩展都是为了方便使用上述第三方平台的数据迁移过程而创建。)

好消息是,由于 All-in-One WP Migration 只在网站迁移项目中使用,通常不会在其它任何时候激活,因此在一定程度上缓解了漏洞带来的安全问题。

供应商已发布漏洞安全更新

2023 年 7 月 18 日,PatchStack 研究员拉菲-穆罕默德(Rafie Muhammad)发现了 CVE-2023-40004 漏洞,随后便报告给了 ServMask 。2023 年 7 月 26 日,供应商 ServMask 发布了安全更新,为 init 函数引入了权限和非 nonce 验证。

已应用的补丁(Patchstack)

建议受影响的第三方扩展用户升级到以下修复版本:

Box 扩展:v1.54

Google Drive 扩展:v2.80

OneDrive 扩展:v1.67

Dropbox 扩展:v3.76

此外,研究人员还建议用户使用最新版本的(免费)基础插件 All-in-One WP Migration v7.78。

文章来源:

https://www.bleepingcomputer.com/news/security/wordpress-migration-add-on-flaw-could-lead-to-data-breaches/

文章来自:https://www.freebuf.com/