近日,趋势科技发现了一波新的攻击,目的是将PlugX远程访问木马伪装成一个名为x32dbg的开源Windows调试器工具进行传播。该合法工具允许检查内核模式和用户模式代码、故障转储和CPU寄存器。

经研究人员分析x32dbg.exe有一个有效的数字签名,因此它被一些安全工具认为是安全的。这让攻击者能够逃避检测,保持持久性,提升权限,并绕过文件执行限制。

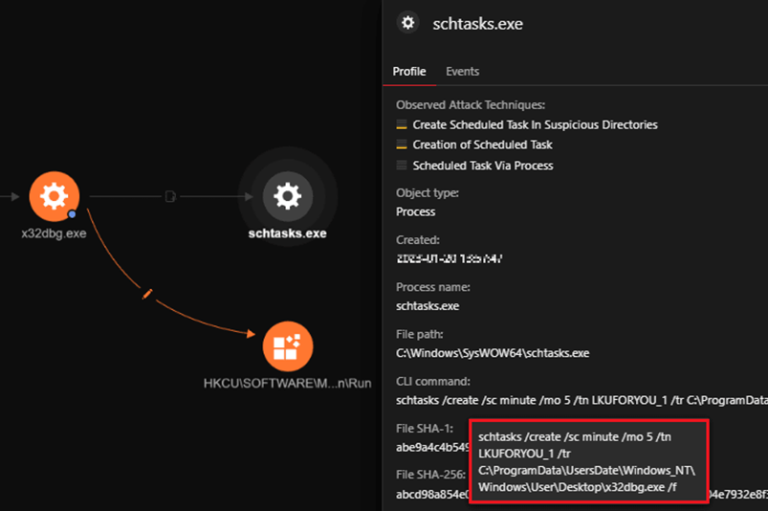

该RAT使用DLL侧面加载,如x32dbg调试工具(x32dbg.exe)时,恶意加载自己的有效载荷DLL。

攻击者通过修改注册表和创建计划任务来实现持久性,即使在系统重新启动时也能保持访问。

专家报告说,x32dbg.exe被用来投放一个后门,一个UDP shell客户端,收集系统信息,收集主机信息,并创建一个线程来持续等待C2命令,并使用硬编码的密钥来解密C&C通信。

最后,报告总结说,”尽管安全技术有所进步,但攻击者继续使用这种技术,因为它利用了对合法应用程序的基本信任。只要系统和应用程序继续信任和加载动态库,这种技术对于攻击者提供恶意软件和获取敏感信息仍然是可行的”。

参考链接:securityaffairs.com/142770/malware/plugx-trojan-disguised-windows-tool.html

文章来自:https://www.freebuf.com/