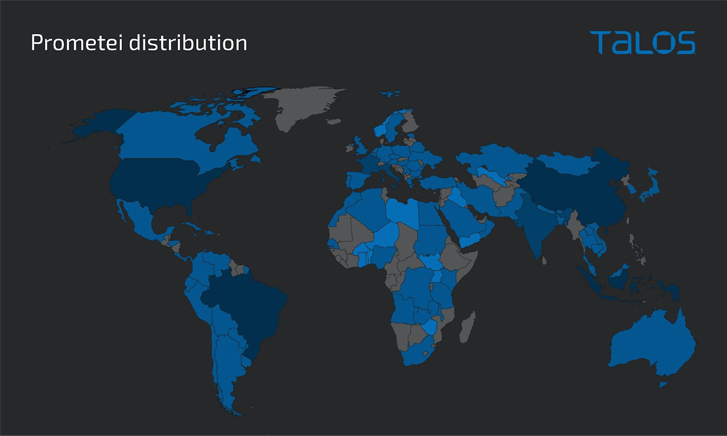

自2022年11月以来,新版本的Prometei的僵尸网络已经感染了全球超过10000个系统。这些感染没有地域的限制,大多数受害网络在巴西、印度尼西亚和土耳其。

Prometei在2016年首次被发现,是一个模块化的僵尸网络,具有大量的组件和几种扩散方法,其中一些还包括利用ProxyLogon微软Exchange服务器的缺陷。

这个跨平台僵尸网络的目标是金融领域,主要是利用其受感染的主机池来挖掘加密货币和收获凭证。

在《黑客新闻》的报告中说,Prometei的最新变体(称为v3)在其现有功能的基础上进行了改进,以进行取证分析,并进一步在受害者机器上钻取访问。

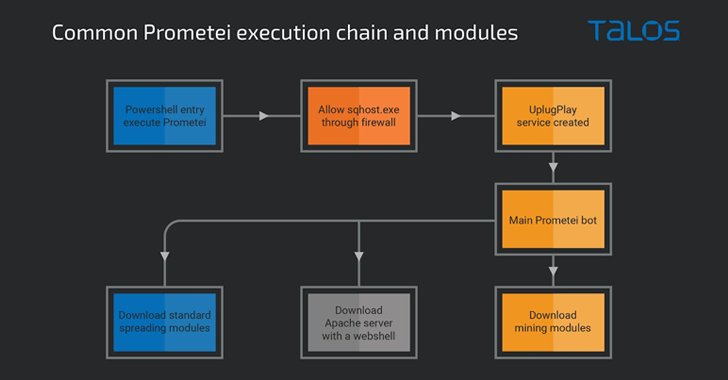

其攻击序列如下:在成功站稳脚跟后,执行PowerShell命令,从远程服务器下载僵尸网络恶意软件。然后,Prometei的主要模块被用来检索实际的加密采矿有效载荷和系统中的其他辅助组件。

其中一些辅助模块作为传播者,旨在通过远程桌面协议(RDP)、安全外壳(SSH)和服务器信息块(SMB)传播恶意软件。

Prometei v3还值得注意的是,它使用域生成算法(DGA)来建立其命令和控制(C2)基础设施。它还包括一个自我更新机制和一个扩展的命令集,以获取敏感数据并控制主机。

最后,该恶意软件还部署了一个Apache网络服务器,它捆绑了一个基于PHP的网络外壳,能够执行Base64编码的命令并进行文件上传。

参考链接:thehackernews.com/2023/03/new-version-of-prometei-botnet-infects.html

文章来自:https://www.freebuf.com/