据BleepingComputer消息,过去两年一向低调的勒索软件组织Medusa(美杜莎)近期开始变得活跃,目标针对全球范围内的多个企业组织,并索要数百万美元赎金。本月初,Medusa袭击了明尼阿波利斯公立学校 (MPS) ,索要100 万美元的赎金。

Medusa 较早出现于2021 年 6 月,在今年之前所记录到的攻击活动相对较少。但到了 2023 年,该组织的活动明显增加,并推出了一个“Medusa博客”,用于泄露那些拒绝支付赎金的受害者数据。

Medusa的加密策略

BleepingComputer 分析了适用于 Windows系统的 Medusa 加密器,目前尚不清楚是否有适用于 Linux 的加密器。

Windows 加密器的命令行选项能够允许攻击者配置文件在设备上的加密方式:

# Command Line

Option | Description

———————

-V | Get version

-d | Do not delete self

-f | Exclude system folder

-i | In path

-k | Key file path

-n | Use network

-p | Do not preprocess (preprocess = kill services and shadow copies)

-s | Exclude system drive

-t | Note file path

-v | Show console window

-w | Initial run powershell path (powershell -executionpolicy bypass -File %s)

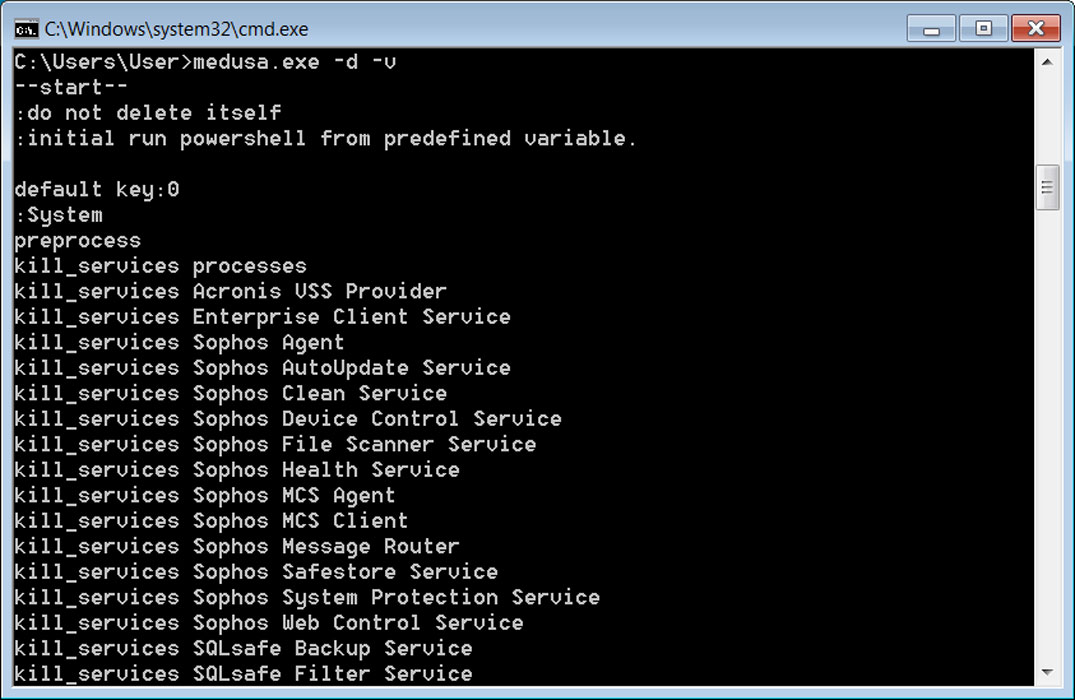

例如,-v 命令行参数将导致勒索软件显示一个控制台,在它加密设备时显示状态消息。

Medusa 勒索软件控制台窗口

Medusa 勒索软件控制台窗口

在没有命令行参数的常规运行中,Medusa 勒索软件将终止 280 多个 Windows 服务和程序进程,这些程序可能会阻止文件被加密。其中包括用于邮件服务器、数据库服务器、备份服务器和安全软件的 Windows 服务。随后,Medusa将删除 Windows 卷影副本以防止文件被恢复:

deletes shadow volume copies

vssadmin Delete Shadows /all /quiet

vssadmin resize shadowstorage /for=%s /on=%s /maxsize=unbounded

为防止从备份恢复文件,Medusa将运行以下命令来删除本地存储的相关备份文件。此命令还将删除虚拟机使用的虚拟硬盘驱动器 (VHD):

del /s /f /q %s*.VHD %s*.bac %s*.bak %s*.wbcat %s*.bkf %sBackup*.* %sbackup*.* %s*.set %s*.win %s*.dsk

在加密文件时,该勒索软件会将“.Medusa”扩展名附加到被加密的文件名中。在每个文件夹中,Medusa都会创建一个名为 !!!READ_ME_MEDUSA!!!.txt 文本的赎金票据,除了告知受害者文件被加密的情况,还会包括Tor 数据泄露网站、Tor 协商网站、Telegram 频道、Tox ID 和 key.medusa.serviceteam@protonmail.com 电子邮件地址等联系信息。

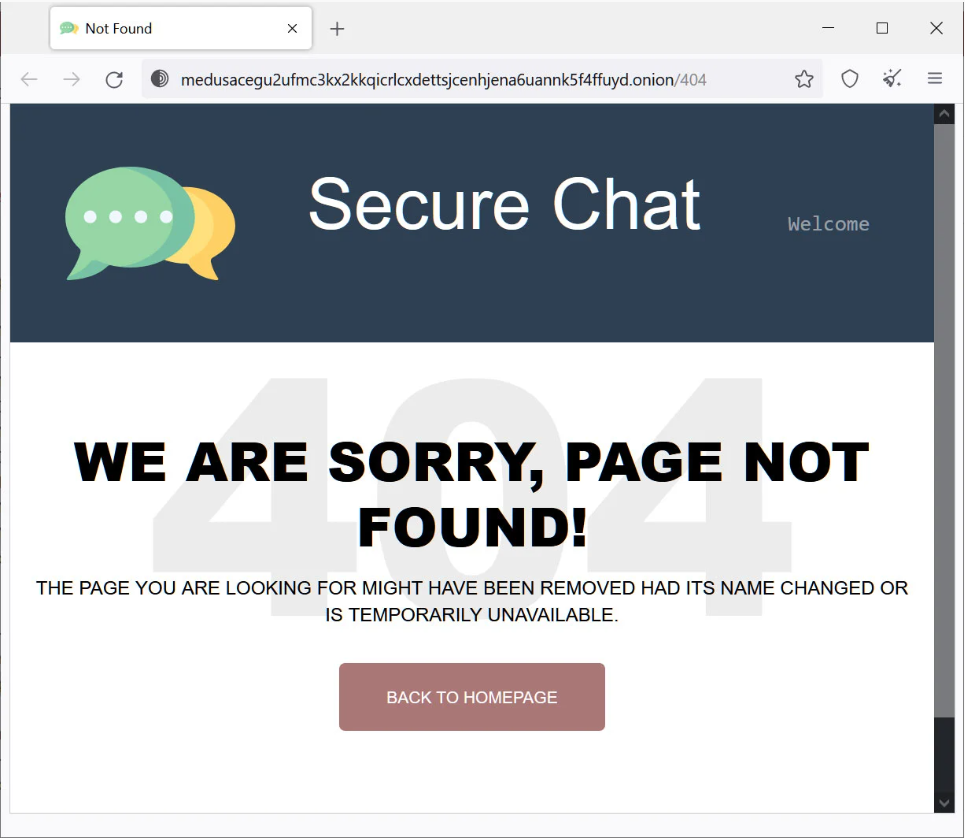

Tor 协商网站自称为“安全聊天”(Secure Chat),其中每个受害者都有一个少数的 ID,可用于与勒索软件组织进行通信。

Medusa 的 Secure Chat 通信网站

Medusa 的 Secure Chat 通信网站

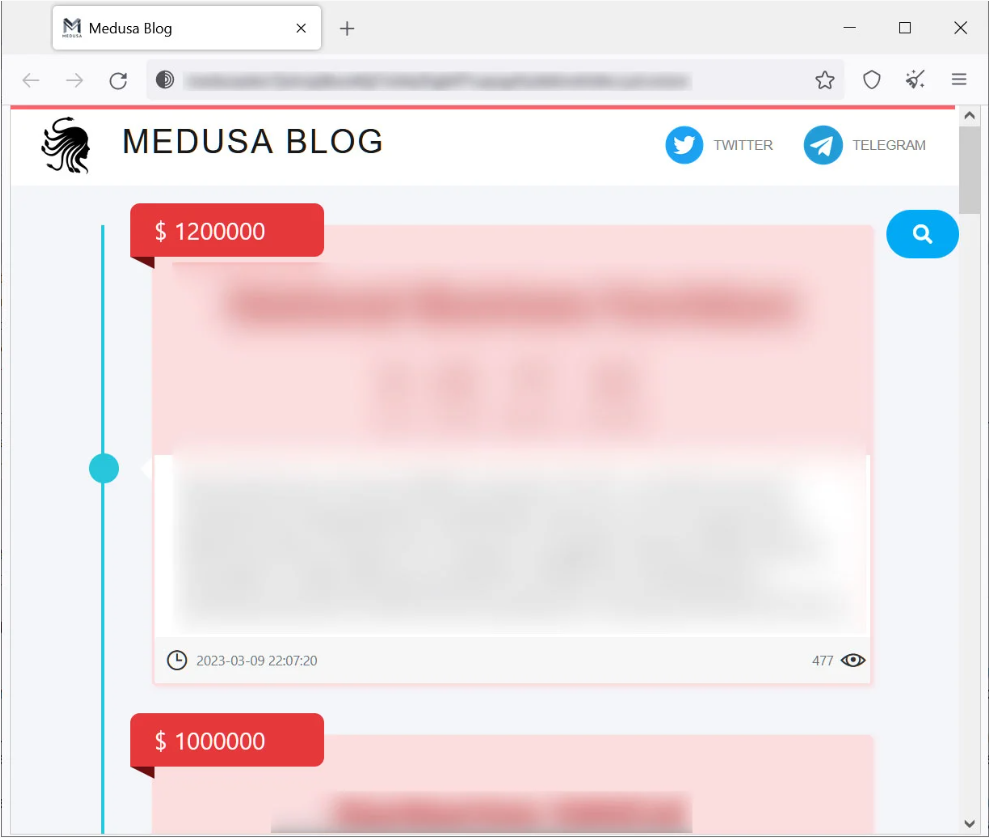

与大多数以企业为目标的勒索软件组织一样,Medusa 有一个名为“Medusa Blog”的数据泄露网站。该网站被用作织双重勒索策略的一部分,会在被拒绝支付赎金后泄露受害者数据。

Medusa Blog

Medusa Blog

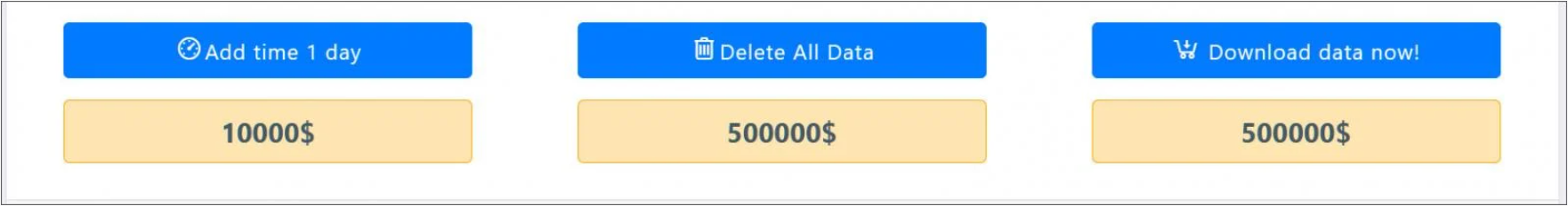

当受害者被添加到数据泄露网站中时,Medusa为受害者提供了付费选项,以在数据发布前延长倒计时、删除数据或下载所有数据。这些选项中的每一个都有不同的价格,比如延长1天需要支付1万美元。

数据泄露站点的支付选项

数据泄露站点的支付选项

这三个支付选项是为了对受害者施加额外压力,迫使他们支付赎金。

到目前为止,还未发现针对Medusa的有效解密器,研究人员将继续分析,寻找其中的弱点。

Medusa真假难辨

BleepingComputer指出,有许多恶意软件都自称为Medusa,包括具有勒索软件功能的Mirai 的僵尸网络以及广为人知的 MedusaLocker 勒索软件。就 MedusaLocker而言,该恶意软件组织较早出现于2019年,拥有众多附属组织以及名为 ”How_to_back_files.html“ 的赎金票据,文件加密扩展名也不止一个,这些都不同于Medusa的显著特征。

参考来源:Medusa ransomware gang picks up steam as it targets companies worldwide

文章来自:https://www.freebuf.com/