最近腾讯玄武实验室与浙江大学研究人员发现了一种攻击技术,可以利用该技术对智能手机上的指纹进行暴力破解,以绕过用户认证并获得对设备的控制。

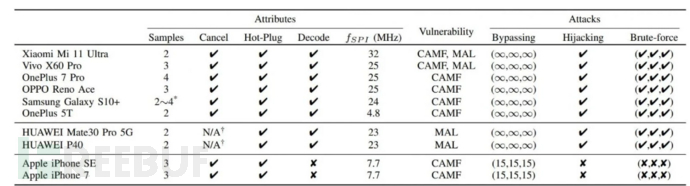

该攻击方法被称为BrutePrint,通过利用智能手机指纹认证(SFA)框架中的两个零日漏洞,绕过身份验证。这两个漏洞分别为”匹配失败后取消”(CAMF)和 “匹配后锁定”(MAL)。

研究人员在一篇研究论文中说:”BrutePrint在指纹传感器和TEE[可信执行环境]之间充当中间人的角色”。其核心目标是能够进行无限次的指纹图像提交,直到有一个匹配。

为此,在破解前要拥有一个指纹数据库和一个由微控制器板和一个可以劫持指纹传感器数据的自动采集器装置,这些设备总价仅需15美元。

BrutePrint 攻击位于指纹传感器与可信执行环境(TEE)之间,利用 CAMF 漏洞来操纵智能手机指纹认证的多点采样和错误取消机制。CAMF 在指纹数据上注入一个错误的校验和以停止认证过程。因此,攻击者可以在目标设备上不断尝试指纹输入,但手机保护机制并不会记录错误的尝试次数,最终实现无限次的尝试。

在实验设置中,BrutePrint针对苹果、华为、OnePlus、OPPO、三星、小米和vivo的10种不同的智能手机型号进行了评估,在安卓和HarmonyOS上产生了无限次尝试,在iOS设备上产生了10次额外的尝试(最高15次)。

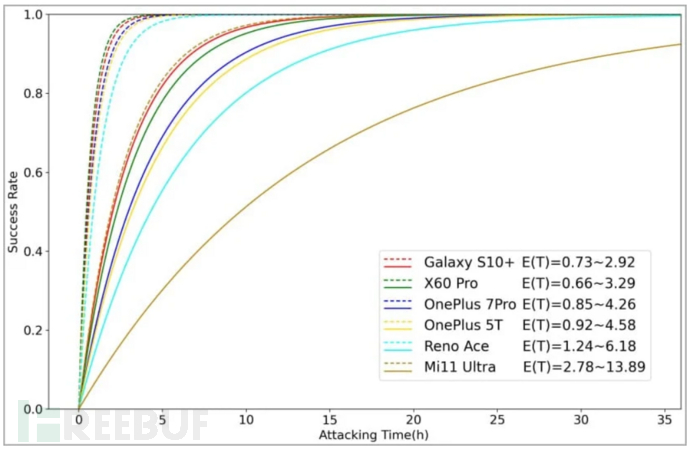

随后研究人员通过实验表明,当用户在手机上注册了一个指纹时,针对易受攻击的设备成功完成 BrutePrint 所需的时间在 2.9 到 13.9 小时之间。 当用户在目标设备上注册多个指纹时,暴力破解时间会下降到仅 0.66 到 2.78 小时,因为生成匹配图像的可能性呈指数级增长。

由于需要长时间访问目标设备,BrutePrint 似乎不是一种可怕的攻击。然而如果手机被盗,犯罪分子可能会利用这种机制解锁设备并提取有价值的私人数据。

此外,该攻击方法也可应用于其他生物识别系统。目前,研究人员表示希望能够通过与手机厂商、指纹传感器供应商合作共同减少此类威胁。

参考链接:https://thehackernews.com/2023/05/new-bruteprint-attack-lets-attackers.html

文章来自:https://www.freebuf.com/