Bleeping Computer 网站披露,某黑客组织通过一个伪造和受损的 Facebook 账户网络,发送数百万条 Messenger 钓鱼信息,利用密码窃取恶意软件攻击 Facebook 企业账户。

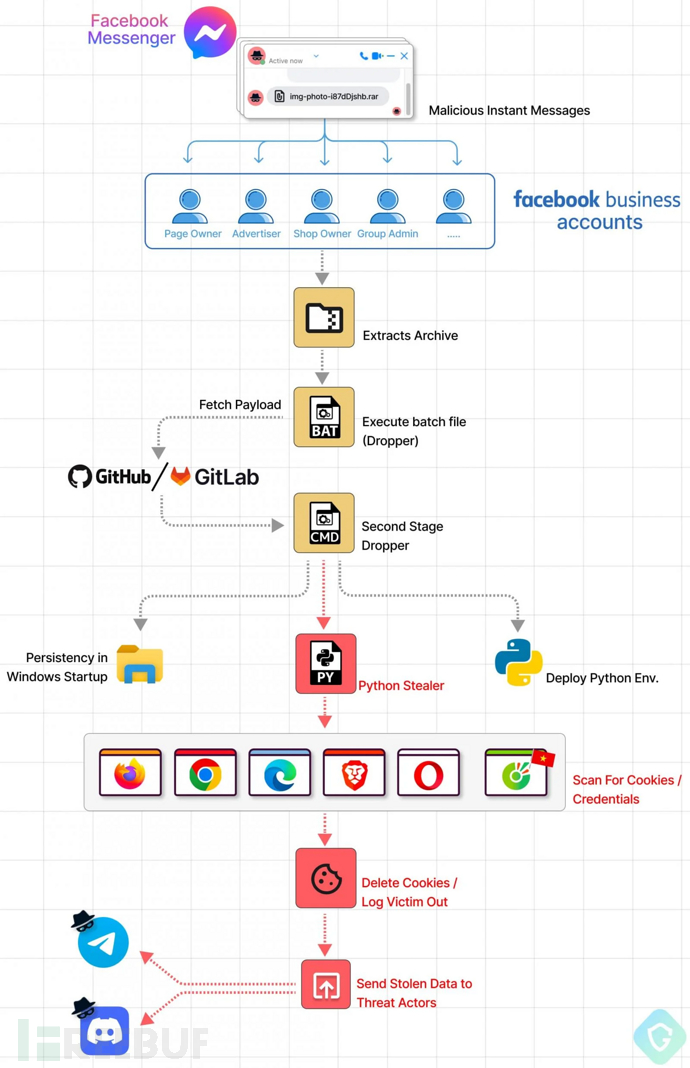

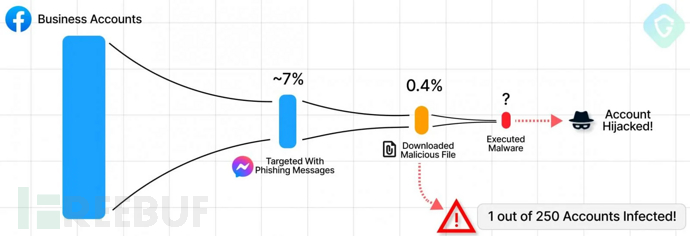

据悉,网络攻击者通过诱骗目标用户下载一个 RAR/ZIP 压缩包,压缩包中包含一个基于 Python 的可规避窃取程序下载器,该窃取程序能够抓取受害目标浏览器中存储的 cookie 和密码。根据 Guardio 实验室一份新报告显示,大约每七十个目标账户中就有一个账户最终被成功入侵,从而导致巨大经济损失。

Facebook Messenger 网络钓鱼

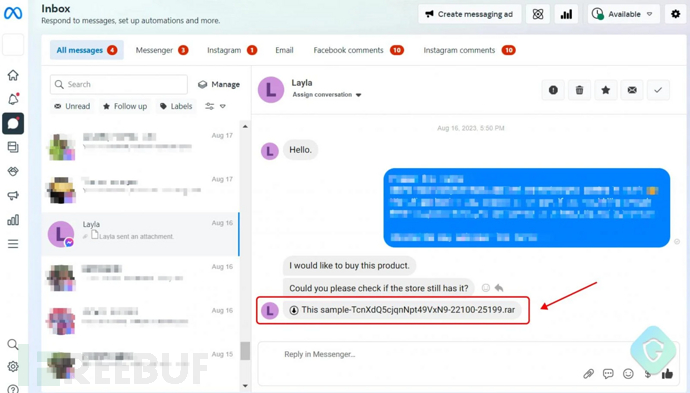

首先,黑客向 Facebook 企业账户发送 Messenger 钓鱼信息,假装侵犯版权或要求其提供更多产品信息。

Messenger 上的钓鱼信息(Guardio Labs)

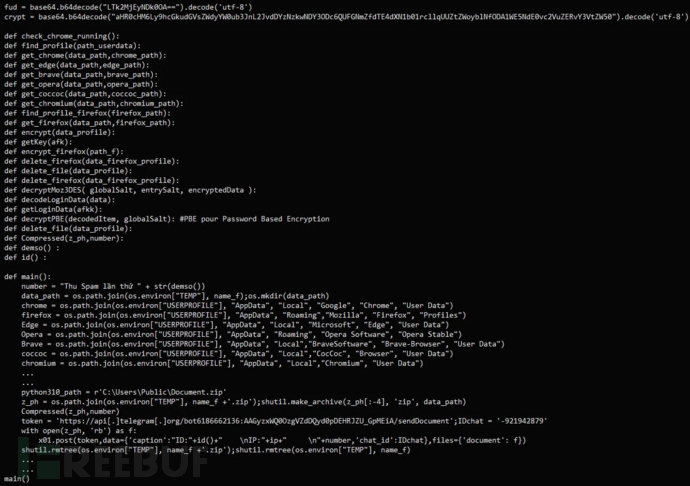

此外,压缩包中还包含一个批处理文件,如果受害目标执行该文件,就会从 GitHub 存储库中获取一个恶意软件下载器,以逃避拦截列表并尽量减少明显的痕迹。

除有效载荷(project.py)外,批脚本还获取信息窃取恶意软件所需的独立 Python 环境,并通过设置窃取程序二进制文件在系统启动时执行来增加持久性。(project.py 文件有五层混淆,因此是使得使反病毒引擎难以捕获该威胁)

有效载荷的部分代码(Guardio Labs)

该恶意软件会将受害者网络浏览器上存储的所有 cookie 和登录数据收集到一个名为 “Document.zip “的 ZIP 压缩包中,然后通过 Telegram 或 Discord 僵尸 API 将窃取的数据信息发送给网络攻击者。

随后,网络攻击者会清除受害者设备上的所有 Cookie 以注销其账户,这样做的话攻击者就有足够的时间通过更改密码来劫持新入侵的账户。(鉴于社交媒体公司可能需要一段时间才能回复有关账户被劫持的电子邮件,这就给威胁攻击者利用被黑账户进行欺诈活动,预留了一部分时间。)

完整的攻击链(Guardio Labs)

活动规模

目前,尽管攻击链并不“新奇”,但 Guardio 实验室观察到此次网络攻击的活动规模着实令人震惊,研究人员报告称每周大约有 10 万条网络钓鱼信息,其中大部分发送到了北美、欧洲、澳大利亚、日本和东南亚的 Facebook 用户上。

受害者热图(Guardio Labs)

Guardio Labs 表示此次网络攻击活动规模庞大,Facebook 所有企业账户中约有 7% 已成为了攻击目标,其中 0.4% 下载了恶意存档。再加上感染该恶意软件后,用户仍需执行批处理文件,因此被劫持账户的数量尚不清楚,但可能数量相当可观。

攻击活动或与越南黑客有关

值得一提的是,鉴于恶意软件中有某些字符串,并使用“Coc-Coc”网络浏览器(该浏览器在越南非常流行),Guardio 将本次网络攻击活动归因于越南黑客,。

Guardio 进一步解释道,消息”Thu Spam lầ第 n 个 ứ 它被发送到 Telegram 机器人程序,并附上执行时间的计数器,从越南语翻译为“收集 X 时间的垃圾邮件”。

越南威胁攻击组织今年以脸书为目标开展了多次大规模活动,主要通过 Telegram 或暗网市场转售被盗账户来获利。其中在 2023 年 5 月Facebook 曾宣布其阻止了一场源自越南的网络攻击活动,该活动部署了一种名为“NodeStealer”的新型信息窃取恶意软件。2023 年 4 月,Guardio Labs 也曾披露一名越南威胁攻击者滥用 Facebook 广告服务,用窃取信息恶意软件感染了大约 50 万用户。

文章来源:

https://www.bleepingcomputer.com/news/security/facebook-messenger-phishing-wave-targets-100k-business-accounts-per-week/

文章来自:https://www.freebuf.com/