近日,微软Azure API管理服务平台披露了三个新的安全漏洞,恶意行为者可以通过这些漏洞直接访问敏感信息或后端服务。

据以色列云安全公司Ermetic表示,共包括两个服务器端请求伪造(SSRF)漏洞和API Management开发人员门户网站中一个不受限制的文件上传功能。

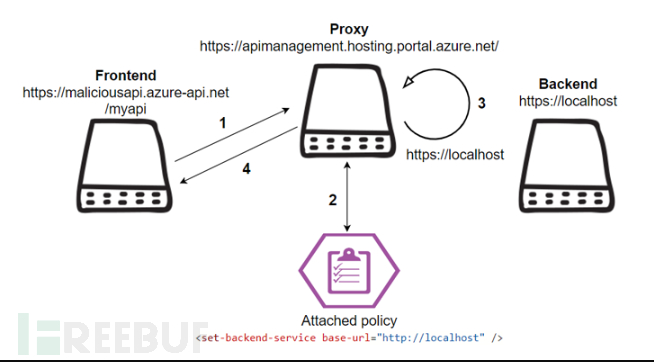

安全研究员Liv Matan在一份报告中提到:攻击者可通过SSRF漏洞从服务的CORS代理和托管代理发送请求,并绕过web应用防火墙直接访问Azure内部资料。

通过文件上传路径遍历,攻击者可以将恶意文件上传到Azure的平台内部部署工作负载。Azure API Management是一个多云管理平台,允许组织向外部和内部客户安全地公开他们的API,并实现广泛的连接体验。

在Ermetic发现的两个SSRF漏洞中,其中一个是为解决今年Orca报告的一个类似漏洞而设置的修复程序,另一个漏洞则存在于API Management代理功能中。SSRF漏洞一旦被利用,很可能导致机密性和完整性丧失,并可能直接允许威胁行为者读取Azure的内部资源并执行未经授权的代码。

另一方面,在开发人员门户中发现的路径遍历缺陷主要是未对上传文件的文件类型和路径进行验证。经过身份验证的用户可以利用这个漏洞将恶意文件上传到开发人员门户服务器,甚至可能在底层系统上执行任意代码。

不过据最新消息,微软现已修补了这三个漏洞。

几周前,Orca的研究人员曾详细介绍过微软Azure的一个“设计缺陷”,称攻击者可以利用该漏洞访问存储帐户,甚至可执行远程代码。

更早前,微软还发现了另一个名为EmojiDeploy的Azure漏洞,攻击者可通过该漏洞直接控制目标应用程序。

参考链接:https://thehackernews.com/2023/05/researchers-discover-3-vulnerabilities.html

文章来自:https://www.freebuf.com/